메일 계정 해킹으로부터 서버 복원 |

메일 서버 보호 기능을 사용하지 않는다면 암호 유출 후 스팸 발송 서버가 된 후로 많은 시간이 지나야 자신의 서버가 해킹되었다는 것을 알 수 있습니다.

암호가 유출되었으므로 스패머는 정상적으로 인증 후 메일을 발송하므로 메일 서버 입장에서는 거부할 방법 없이 메일을 발송할 수 밖에 없습니다. 스팸 메일 발송으로 인해 정상적인 메일 발송의 순서가 밀려 사용자들이 메일이 발송되지 않는다는 것을 인지한 후에야 메일 서버 이상을 의심하게 됩니다.

이렇게 되기까지 보통 2~3일 정도의 시간이 소요되며 메일 발송 큐에는 수 만 통의 메일이 발송 대기 상태로 적체되어 있습니다. 메일 서버 보호 기능은 암호 유출 후 대량 스팸 발송 서버가 되는 상태를 빠른 시간 내에 인지해 더 이상의 피해를 막는데 도움을 줄 수 있습니다.

아웃룩에서 외부 도메인으로 메일을 발송할 경우 530 Relay denied for protecting our server 오류가 나며 메일이 발송되지 않습니다. 메일캐리어로 대량 메일을 발송한 경우가 아니라면 일부 계정이 해킹되어 스팸 메일이 대량으로 발송되고 있는 상황입니다.

또 다른 확인 방법으로 SMTP 발송 로그 파일(설치폴더/LogFiles/SMTPS)을 열어서 확인하는 방법이 있습니다. SMTP 발송 로그에는 발송자 메일 주소와 수신자 메일 주소가 기록되는데 발송자 메일 주소에 자신의 도메인에 속한 메일 주소가 아닌 다른 메일 주소가 다수 보이면 스팸 메일이 발송되고 있는 상황입니다.

메일캐리어 관리 도구에서 통합 서비스 제어를 선택한 후 MailCarrier7 SMTPS Service를 종료 시킵니다. 윈도우 탐색기에서 메일캐리어 설치 폴더 아래에 있는 LogFiles/SMTPS 폴더로 이동해 최근 로그 파일을 열어 발송 로그를 확인합니다. 발송량이 평소에 비해 많고 수신처가 잘 알지 못하는 곳으로 보인다면 스팸 메일 발송 상태입니다.

발송 서비스를 종료하였으므로 더 이상 메일은 발송되지 않습니다. SMTP 수신 서비스를 종료할 필요는 없습니다. 인증된 사용자를 통한 추가적인 메일 릴레이만 되지 않은 상태이며 외부로 부터 들어오는 메일은 올바르게 수신되고 있는 상태입니다.

윈도우 탐색기에서 메일캐리어 설치 폴더 아래에 있는 LogFiles/SMTPR 폴더로 이동해 로그 파일을 열어 수신 로그를 확인합니다. 로그 파일 내용에서 Authentication successful로 검색하면 어떠한 계정이 로그인 했는지를 살펴볼 수 있습니다. 다음은 avvzang@tabslab.com 계정이 정상적으로 로그인 해서 rockfeel@outdomain.co.kr로 메일을 릴레이시키는 정상적인 로그입니다.

14:05:56 2,1,9828e101-6e14-46fb-a0e0-9a32621a55db,Connected from 121.140.156.181/25. 14:05:56 3,1,9828e101-6e14-46fb-a0e0-9a32621a55db,EHLO command successful(avv). 14:05:56 99,99,9828e101-6e14-46fb-a0e0-9a32621a55db,Processing AUTH LOGIN 14:05:56 3,1,9828e101-6e14-46fb-a0e0-9a32621a55db,Authentication successful(avvzang@tabslab.com, LOGIN). 14:05:56 3,1,9828e101-6e14-46fb-a0e0-9a32621a55db,MAIL command successful(<avvzang@tabslab.com>). 14:05:56 3,1,9828e101-6e14-46fb-a0e0-9a32621a55db,RCPT command successful(rockfeel@outdomain.co.kr). 14:05:56 3,1,9828e101-6e14-46fb-a0e0-9a32621a55db,DATA command successful. 14:05:56 3,1,9828e101-6e14-46fb-a0e0-9a32621a55db,DATA received(7256 bytes). 14:05:58 3,1,9828e101-6e14-46fb-a0e0-9a32621a55db,Mail relayed(avvzang@tabslab.com,rockfeel@outdomain.co.kr). 14:05:59 3,1,9828e101-6e14-46fb-a0e0-9a32621a55db,QUIT command successful.

Authentication successful 앞에 보이는 GUID는 고유 TCP 세션을 의미합니다. 9828e101-6e14-46fb-a0e0-9a32621a55db로 연결되어 QUIT 명령을 전달하고 연결을 종료할 때 까지가 하나의 세션입니다. 대량 스팸 발송은 로그에 다음과 같은 특징이 나타납니다.

Connected from에 출력되어 있는 IP가 조직에서 사용하는 IP 대역이 아닌 이질적인 IP입니다.

인증 로그는 아웃룩에서 메일을 발송하는 경우에만 기록되는 것으로 해당 계정이 1일간 총 발송한 메일 개수와 비슷하게 기록됩니다. 하지만 대량 발송은 많은 메일을 발송해야 하므로 무수히 많은 인증 로그가 기록되어 있습니다.

인증 후 수신자를 나타내는 RCPT 로그가 특별히 많이 보입니다.

위와 같은 특징을 보이는 계정을 찾았으면 다음 단계로 진행합니다.

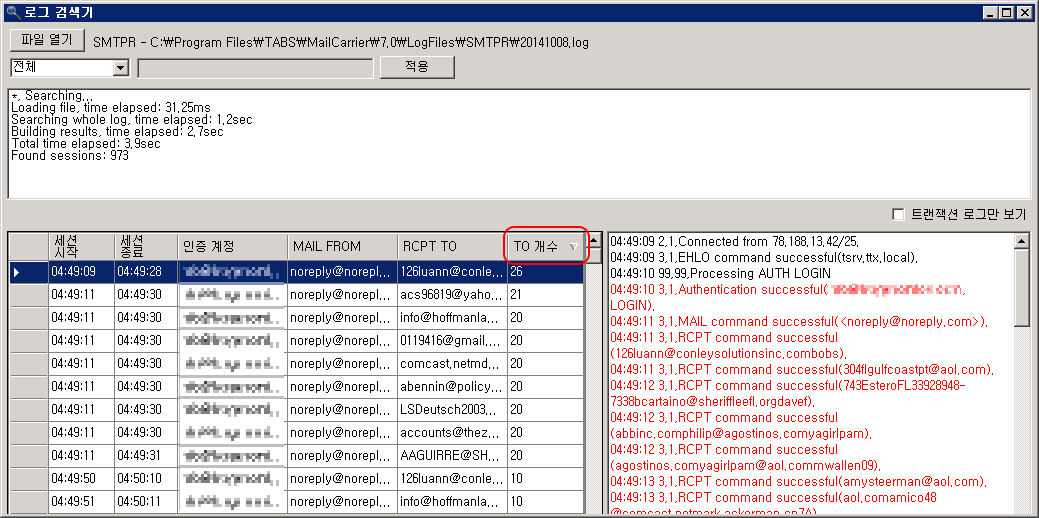

로그 파일을 직접 분석하지 않고 로그 검색기를 사용해 알아내는 방법도 있습니다.

설치폴더/Tools/logfinder.exe를 실행시킵니다.

[파일 열기] 버튼을 클릭해 대량 발송이 이루어진 날짜의 수신 로그 파일(LogFiles/SMTPR)을 선택합니다.

[적용] 버튼을 클릭해 로그 분석을 시작합니다.

[TO 개수] 필드를 클릭해 내림차 순으로 정렬합니다.

TO 개수 개수가 비정상적으로 많고 평소에 주고받는 수신자가 아닌 다른 계정이라면 [인증 계정]이 해킹된 계정입니다.

위와 같은 특징을 보이는 계정을 찾았으면 다음 단계로 진행합니다.

메일캐리어 관리 도구에서 도메인 아래에 있는 메일 계정으로 이동합니다. 위에서 찾은 계정은 아마도 복잡한 암호가 지정되어 있지 않은 계정일 것입니다. 해당 계정 속성 창을 열어 메일 계정 사용을 중단하거나 암호를 복잡한 암호로 변경합니다.

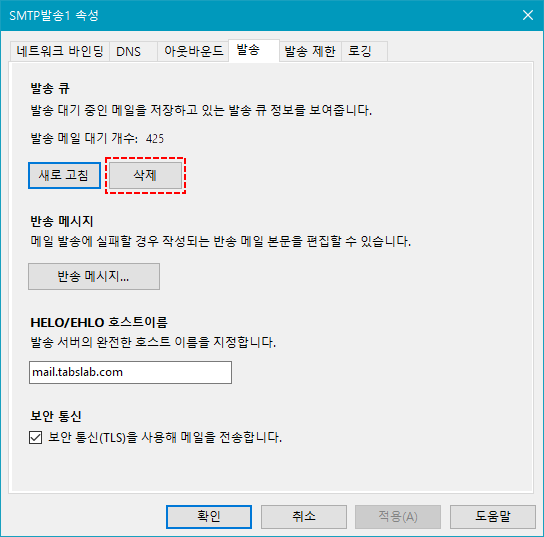

메일캐리어 관리 도구에서 메일 발송 서버 아래에 있는 SMTP발송1의 속성 창을 엽니다.

발송 큐 정보를 보면 많은 양의 메일이 발송 대기 중인 것을 확인할 수 있습니다. 큐에 있는 대다수의 메일은 스팸 메일이며 일부 사용자가 발송한 정상적인 메일도 포함되어 있습니다. 스팸 메일 중에 정상 메일을 선별할 수 있는 방법은 없으므로 삭제 버튼을 클릭해 모든 발송 대기 메일을 삭제합니다.

처리 후 사용자에게 해당 발송 메일이 삭제되었을 수 있다는 사실을 고지해 개인 별로 발송 여부를 확인할 수 있게끔 합니다.

해킹된 메일 계정을 처리하고 발송 큐를 비웠다면 멈추었던 SMTP 발송 서비스를 시작시킵니다.

릴레이를 거부 중인 SMTP 수신 서비스를 재시작시킵니다. 재시작하면 메일 서버 보호에 의해 잠겨있던 릴레이 기능이 해제되어 정상적인 수신 서비스 상태가 됩니다.

메일캐리어 관리 도구 도메인 아래에 있는 메일 계정으로 이동해 복잡한 암호를 사용하지 않는 계정으로 필터링 하면 보안에 취약한 계정을 확인할 수 있습니다. 각 계정 사용자에게 고지해 복잡한 암호를 지정하도록 권고합니다.

이미 많은 스팸 메일이 발송되었으므로 주요 RBL 서버에 메일 서버 IP가 블랙 리스트로 등록되어 향후 포털 또는 기업으로 메일 발송시 반송될 가능성이 높습니다. 반송 오류 내용에 RBL 관련 오류가 기록되어 있다면 해당 RBL 사이트로 이동해 블랙 리스트에서 IP를 해제해야 메일을 올바르게 발송할 수 있습니다.